Norton Reviewer´s Workshop - Primeiro Dia

Nick Ellis 15 anos atrás

No início do mês estive em San Francisco, Califórnia, a convite da Symantec para acompanhar o Norton Reviewer´s Workshop 2009. Durante o evento tive a chance de conversar com engenheiros responsáveis pelo desenvolvimento dos produtos Norton e também com oficiais, promotores de justiça e até uma agente do FBI em uma conversa sobre crimes cibernéticos, mas isto fica para o post do segundo dia.

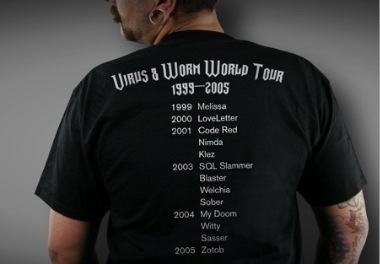

Na abertura do evento tivemos uma apresentação de Kevin Haley e Mark Kanok, que fizeram um paralelo entre a trajetória da Symantec e a evolução dos vírus e ameaças de segurança. A empresa que foi fundada em 1982 e em 1989 teve um lucro de 61 milhões, hoje em dia é uma gigante do mercado de segurança mundial com 17 mil funcionários e um lucro anual de 6.2 bilhões de dólares.

Com a aquisição da Peter Norton Computing em 1990, e a criação da linha Norton para o consumidor final, a Symantec começou pra valer a sua trajetória. Eram tempos longínquos quando as definições de vírus eram enviadas em um disquete pelo correio para a casa do usuário, e também do “scan and deliver”, quando você precisava mandar os arquivos por disquete de volta até a Symantec para análise. A empresa desenvolveu o Live Update para resolver este problema, e em breve vai contar com a ajuda da comunidade de usuários Norton, com o novo conceito da “reputação”, que é parte importante do produto Norton 2010 e que será assunto de outro post.

Voltando ao passado, em 1995 a empresa lançou o Norton Antivírus para o Windows 95 no primeiro dia de vendas do novo sistema operacional. Hoje em dia o cenário da batalha mudou muito, mas algumas coisas permanecem as mesmas. Se antes a propagação de vírus de computador em uma empresa ou grupo de pessoas era feita em larga escala com o uso de disquetes infectados, o mesmo acontece hoje de forma parecida através de uma ameaça similar, os pendrives. Mas mesmo que você faça como o exército dos Estados Unidos e resolva colar a porta USB dos computadores da empresa para evitar o problema, também existem muitas outras formas de acabar com o seu computador, desde que a você tenha direitos de administrador do seu sistema e caia em um conto de phishing, só para dar um exemplo. Abro um parênteses para deixar claro que eu não estou me referindo em absoluto aos leitores e leitoras do MeioBit, afinal de contas são pessoas mais do que esclarecidas tecnologicamente falando, mas tenho certeza de que cada um de nós conhece alguém que caia em qualquer golpe e clique sem pensar das vezes em e-mails claramente falsos de procedência altamente duvidosa.

Os métodos de persuasão são variados, e abrangem até mesmo redes sociais e blogs. Você pode receber uma mensagem na tela inicial do seu Windows XP, um aviso em um site como o Google, além de críticas e reviews em sites confiáveis. Na verdade todos estes sites não tem nada de errado, o seu computador é que está sendo controlado contra a sua vontade para tentar te convencer a sacar o cartão de crédito e gastar seus 50 doláres. Alguns casos são ainda mais extremos, na Rússia por exemplo foram reportados casos de Ransom-Ware, onde o o computador só abria mediante um depósito imediato.

O grande alvo dos golpes continua sendo as pessoas inocentes, porque bancos são difíceis, tem sistemas de proteção, mas muitas pessoas clicam em todos os e-mails com alguma proposta tentadora, mesmo que ela sempre seja boa demais para ser verdade. É fácil simular e-mails com prêmios ou confirmações de cadastro, e mesmo se a pessoa não cair neste truque, ainda assim pode ser infectada por um “drive-by download”, no qual seu PC baixa um programa simplesmente por visitar um site confiável que tenha sido comprometido. O número de ameaças tem crescido muito nos últimos anos, porque com as variações “Server Side Polymorphic”, você pode receber uma assinatura criada especialmente para você, assim chegamos a 2009 com 2.5 milhões de assinaturas que somam cerca de 120 milhões de ameaças (segundo a Symantec).

Fazendo uma comparação rápida dos números do Conficker com alguns outros casos na Internet, o projeto Seti@Home (criado para buscar vida inteligente fora da Terra) tem cerca de 1.000.000 de computadores cadastrados; e o Twitter de Ashton Kutcher, que venceu a disputa com a CNN para ver quem chegava primeiro aos 2 milhões de “seguidores” e tem hoje menos de 2 milhões e 900 mil. O Conficker pode até ser discreto, mas é mais popular do que parece. Mas a verdade é que quando estamos lidando com milhões de ameaças, ele é apenas mais uma delas e os que fazem mais barulho nem sempre são os mais perigosos.

Hands On e Testes de Segurança

Patrick Gardner, Diretor de desenvolvimento e tecnologia de segurança da Symantec, fez uma análise sobre o problema da segurança hoje em dia, falando sobre as mais diversas maneiras que computadores podem ser infectados com vírus, como a distribuição dos já citados programas de segurança falsos através de uma rede de afiliados, o download de codecs falsos, plugins do seu navegador de Internet e arquivos comuns como .pdf (e não apenas executáveis), o problema das variantes de assinaturas, e até mesmo o uso de worms no Twitter (com o JS.Twettir), tudo criado para te dar a impressão de você estar abrindo um e-mail ou mensagem de alguém que conhece e confia e instalar o malware no seu sistema. Ele também falou sobre o uso de toolkits de ataque e o também sobre o uso de ferramentas de código aberto como o Metasploit, que foram criadas para que você possa fazer testes. Eu posso dizer que é bem divertido infectar um computador fazendo tudo o que sabemos que não deve ser feito, especialmente podendo apertar o botão do VMWare para reiniciar o sistema de testes como ele era antes e poder testar novamente.

Testes de Desempenho de Software

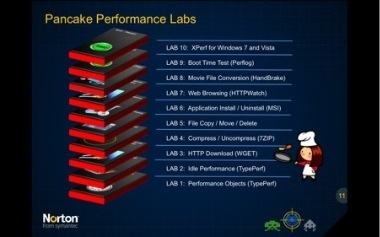

A última palestra do dia foi de Dong “DC” Chung, falando sobre o assunto que parece ser a maior preocupação da empresa, mostrando ferramentas e estratégias para se fazer testes de velocidade e desempenho de produtos de segurança. Usando o toolkit “Pancake”, podemos analisar o que deixa um PC mais lento em uma série de testes automatizados, como se fossem camadas e depois comparar os resultados.

Queria aproveitar para agradecer ao Bruno Rossini, Dave Cole e Abellino Ochoa da Symantec e também a Edelman Brasil pelo convite para participar deste encontro, onde eu representei o MeioBit e o Digital Drops. Em breve publicarei aqui o post sobre o segundo dia do evento, o Norton Cyber Crime Day U.S. 2009, que teve a participação de oficiais envolvidos com o combate ao crime cibernético nos Estados Unidos, além de posts especiais com a palestra “Norton in the Cloud” de Jody Gibney sobre produtos online para consumidores e uma prévia do sistema de reputações que vai ser utilizado no Norton 2010 e outros produtos da Symantec.